هیچ محصولی در سبد خرید نیست.

دانشمندان علوم کامپیوتر گل سرسبد پروتکلهای رمزنگاری را بهدست آوردند – دیجیتال مارک

براساس گزارش وبسایت وایرد، سال ۲۰۱۸ آیوش جِین، دانشجوی تحصیلات تکمیلی دانشگاه لسآنجلس در کالیفرنیا، به ژاپن سفر کرد تا دربارهی ابزار رمزنگاری قدرتمندی صحبت کند که او و همکارانش توسعه میدادند. درحالیکه او رویکرد تیمش دربارهی مبهمسازی همسانگر (بهاختصار iO) را توضیح میداد، یکی از مخاطبان در نهایت حیرت دستش را بلند و دربارهی موجودیت iO سؤال کرد. در آن زمان شکوتردید دربارهی این موضوع شایع بود. اگر مبهمسازی همسانگر ساخته شود، با ایجاد نوعی ابزار کلیدیِ رمزنگاری که مبنای پروتکلهای رمزنگاری دیگری خواهد بود، نهتنها مجموعهای از دادهها، بلکه عملکردهای داخلی برنامههای کامپیوتری را میتواند مخفی کند. بواز باراک از دانشگاه هاروارد دراینباره میگوید:

[ابزار] رمزنگاری بدوی بر تمامی آنها [ابزارهای دیگر] تسلط خواهد داشت.

بااینحال برای بسیاری از دانشمندان علوم کامپیوتری، ابزار iO ساختهشده با چنین قدرتی دور از واقعیت است. از سال ۲۰۱۳ تاکنون، دانشمندان این حوزه برای مبهمسازی همسانگر چهار نسخهی کاندیدا تعیین کردهاند؛ اما هنگامیکه سایر محققان درزهای امنیتی این ابزارهای ساختهشده را کشف کردند، هیجان شدید دربارهی آنها رفتهرفته فروکش کرد. یووال ایشایی، محقق مؤسسهی Technion واقع در بندر حیفا در سرزمینهای اشغالی میگوید:

با افزایش حملات [امنیتی]، ممکن است جوی بهشدت منفی را شاهد باشید. محققان حیرت کردهاند که چه کسی برنده خواهد بود: سازندگان [ابزارها] یا شکنندگان [امنیت آنها]؟

شفیع گلدواسر، مدیر مؤسسهی سیمونز در بخش تئوری محاسباتِ دانشگاه برکلیِ کالیفرنیا، دربارهی مبهمسازی همسانگر توضیح میدهد:

افرادی بودند که جانفشانی میکردند و به iO اعتقاد داشتند و روی این ابزار کار میکردند؛ اما با گذشت سالها این افراد کمتر و کمتر شدند.

اکنون جین بههمراه هویجیا لین از دانشگاه واشنگتن و امیت ساهای، مشاور جین در دانشگاه کالیفرنیا، پرچمداری سازندگان iO را برعهده گرفتهاند. در مقالهای که ۱۸ آگوست آنلاین منتشر شد، این سه محقق اولینبار نشان میدهند که چگونه میتوان تنها با استفاده از «پیشفرضهای استاندارد امنیتی»، ابزار مبهمسازی همسانگر را ایجاد کرد.

پروتکل رمزنگاری فقط بهاندازهی مفروضات آن امنیت دارد و ابزارهای پیشین در حوزهی iO روی بنیادهایی آزمایشنشده و متزلزلی ایجاد شده بودند

تمامی پروتکلهای رمزنگاری براساس فرضیات استوار هستند. برخی از آنها همچون الگوریتم معروف RSA بر این باور رایج مبتنی هستند که کامپیوترهای استاندارد هیچگاه نمیتوانند حاصلضرب دو عدد اول بزرگ را بهسرعت تجزیه کنند. پروتکل رمزنگاری فقط بهاندازهی مفروضات آن امنیت دارد و ابزارهای پیشین در حوزهی iO روی بنیادهایی آزمایشنشده و رویهمرفته متزلزلی ایجاد شده بودند. درمقابل، پروتکل جدید به مفروضات امنیتی وابسته است که در گذشته بهصورت گستردهای بررسی و استفاده شدهاند. ایشایی میگوید:

جدا از پیشرفت واقعا شگفتانگیز، این فرضیات پابرجا خواهند ماند.

آیوش جِین، دانشجوی تحصیلات تکمیلی دانشگاه لسآنجلس در کالیفرنیا

درحالیکه این پروتکل برای استفاده در کاربریهای دنیای واقعی هنوز آماده نیست، از دیدگاه تئوری راهحلی آنی برای ساخت مجموعهای از ابزارهای رمزنگاری خواهد بود که پیشتر دردسترس نبودهاند. بهعنوان نمونه، پروتکل یادشده ایجاد رمزگذاری «انکارپذیر» را امکانپذیر میکند. با این نوع رمزگذاری فرد مهاجم نمیتواند مشخص کند که دادههای متن آشکار هستند یا رمزنگاری شدهاند. در مثالی دیگر، امکان استفاده از رمزگذاری «کاربردی» نیز مهیا میشود. در این نوع رمزگداری، میتوانید با اعطای سطوح مختلفی از دسترسی به کاربران منتخب برای انجام محاسبات، استفاده از دادههایتان را برای آنها امکانپذیر کنید. ایشایی خاطرنشان کرد:

اکنون دیگر شکوشبههای دربارهی موجودیت مبهمسازی همسانگر باقی نخواهد ماند. [چنین موضوعی] همچون پایانی خوش است.

گل سرسبد

دانشمندان حوزهی کامپیوتر چندین دهه بهدنبال یافتن راهکاری همهجانبه برای مبهمسازی کدهای برنامههای کامپیوتری هستند تا کاربران بدون دسترسی به اسرار درون آنها، امکان استفاده از نرمافزارهای مذکور را داشته باشند. مبهمسازی برنامهها کاربردهای فراوانی امکانپذیر میکند. برای مثال، بهمنظور واگذاری وظایفی بهویژه به افراد دیگر در ارتباط با اطلاعات بانکی یا حسابهای ایمیل، میتوان از نرمافزار مبهمشده استفاده کرد و نگران این نبود که برنامهی یادشده برای اهدافی دیگر یا خواندن رمزهای حسابهای کاربری استفاده میشود. البته درصورتیکه نرمافزار رمزها را بهصورت خروجی منتشر کند، امنیت کافی وجود نخواهد داشت. با وجود آنچه گفته شد، تمامی تلاشها برای ساخت مبهمسازهای کاربردی تاکنون بینتیجه بوده است. ساهای میگوید:

آنهایی که به دنیای واقعی پا گذاشتند، معمولا تنها چند ساعت پس از انتشار بهصورت مفتضحانهای با شکست روبهرو شدند. در بهترین حالت، آنها سرعت مهاجمان را اندکی کاهش دادند.

سال ۲۰۰۱، اخبار ناگواری دربارهی جنبهی کاربردی مبهمسازی منتشر شد. در این گزارشها، ادعا شده بود که قویترین نوع مبهمسازی غیرممکن است. در روش مذکور که «مبهمسازی جعبهی سیاه» نامیده میشود، مهاجمان جز آنچه هنگام استفاده از نرمافزار یا در خروجی آن مشاهده میکنند، در ارتباط با برنامه هیچ موضوعی دیگری را نباید درک کنند. ساهای و باراک و پنج تحلیلگر دیگر نشان دادند که برخی برنامهها در انتشار اطلاعات مخفیشان آنچنان مصمم هستند که گویی مبهمسازی کامل آنها غیرممکن است.

این برنامهها بهصورت ویژهای برای بهچالشکشیدن مبهمسازی ساخته شدهاند و به نرمافزارهای دنیای واقعی شباهتی ندارند؛ درنتیجه، امید دانشمندان به وجود نوعی از مبهمسازی است که بهدلیل ضعیفبودن اجرای آن امکانپذیر است؛ اما این برنامه درعینحال باید آنقدر قوی باشد که انواع اسرار واقعا بااهمیت مردم را مخفی کند. همان محققانی که ادعا کردند مبهمسازی جعبهی سیاه غیرممکن است، جایگزینی احتمالی را در مقالهی خودشان مطرح کردند: مبهمساز همسانگر.

امیت ساهای، مشاور جین در دانشگاه کالیفرنیا

iO ازنظر ظاهری مفهوم چندان مفیدی بهنظر نمیرسد. این روش بهجای اینکه مستلزم مخفیسازی اسرار برنامه باشد، بهسادگی بر مبهمسازی برنامه استوار است. در iO، مبهمسازی باید بهاندازهای باشد که هنگام اجرای وظیفهای مشابه در کنار نرمافزاری متفاوت، تشخیص نسخهی مبهمشده از نسخهی اصلی ممکن نباشد.

پروتکل جدید iO به مفروضات امنیتی وابسته است که در گذشته، بهصورت گستردهای بررسی و استفاده شدهاند

بااینحال، مبهمسازی همسانگر قویتر از حد تصور است. برای مثال، فرض کنید برنامهای دارید که برخی از وظایف مربوط به حساب بانکیتان را انجام میدهد؛ اما این نرمافزار رمزعبورِ رمزگذارینشدهی شما را شامل میشود و شما را دربرابر افراد کنترلکنندهی برنامه آسیبپذیر میکند. اگرچه ممکن است نرمافزاری با توانایی انجام وظایف مشابه وجود داشته باشد که رمزتان را مخفی کند، مبهمساز همسانگر نیز آنچنان قدرتمند خواهد بود که بهصورت موفقیتآمیزی از افشای رمز جلوگیری کند.

دانشمندان علوم کامپیوتری در طول سالها نشان دادند که میتوان از iO بهعنوان زیربنای تقریبا تمامی پروتکلهای رمزنگاریِ تصورپذیر بهجز مبهمسازی جعبهی سیاه استفاده کرد. اینها هم وظایف رمزگذاری کلاسیک همچون رمزنگاری کلید عمومی (در تبادلات آنلاین استفاده میشود) و هم وظایف رمزگذاری خیرهکنندهی نوین همچون رمزنگاری کاملا همومورفیک را دربر میگیرد که در آن، سیستم محاسبهگر ابری بدون اطلاع از محتویات دادههای رمزگذاریشده میتواند روی آنها پردازش کند. همچنین، مبهمساز همسانگر میتواند مبنای پروتکلهای رمزنگاری باشد که نحوهی ایجاد آنها نامشخص است. برای مثال، رمزگذاری انکارپذیر یا کاربردی. رافائل پاس از دانشگاه کرنل دربارهی iO میگوید:

این [رمزنگاری] واقعا بهنوعی گل سرسبد پروتکلهای رمزنگاری است. با دستیابی به این [ابزار]، اساسا میتوان هرچیزی را بهدست آورد.

در سال ۲۰۱۳، ساهای و پنج نویسندهی همکارش پروتکلی از iO را پیشنهاد کردند که برنامهی کامپیوتری را همچون جورچین بخشبندی و سپس برای مبهمسازی هر بخش از نرمافزار، از ابزار رمزنگاری با نام «نقشههای چندخطی» استفاده میکرد. در این حالت، اگر بخشها بهدرستی درکنارهم قرار گیرند، مبهمسازی لغو میشود و برنامه همانطور عمل میکند که در نظر گرفته شده است؛ بااینحال، هر بخش جداگانه بیمعنی بهنظر میرسد. از این پروتکل بهعنوان نوعی موفقیت استقبال و دَهها مقاله برای تصدیق آن نگاشته شد؛ ولی در مدت چند سال، محققان دیگر نشان دادند که نقشههای چندخطی استفادهشده در روند مبهمسازی ایمنی کافی را ندارند. کاندیدهای دیگری نیز معرفی شدند که رفتهرفته شکست خوردند. باراک میگوید:

این نگرانی وجود داشت که شاید پروتکل iO سراب و دستیابی به آن غیرممکن باشد. مردم احساس کردند که تمامی این پروژه محکوم به شکست است.

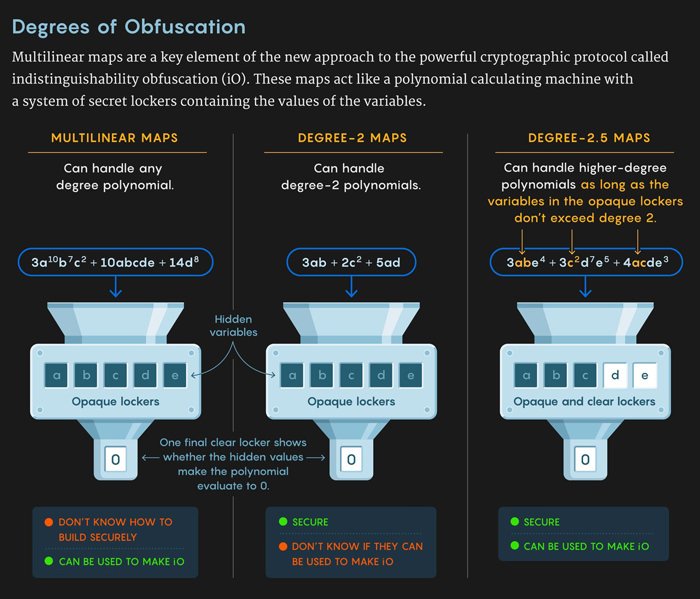

سال ۲۰۱۶، لین کشف این موضوع را شروع کرد که شاید با کاهش نیاز به تعداد زیاد نقشههای چندخطی، بتوان بهسادگی با ضعفهای آنها کنار آمد. نقشههای چندخطی اساسا راههایی محرمانه از محاسبات با عبارات ریاضی چندجملهایِ حاصل از جمع و ضرب اعداد و متغیرها همچون ۳xy+2yz2 هستند. جین توضیح داد که این نقشهها شامل چیزی شبیه به ماشین محاسبات عبارات ریاضی هستند که به سیستمی از قفلکنندههای مخفیِ دارای مقادیری از متغیرها متصل است. کاربر عبارتی چندجملهای را وارد میکند که ماشین امکان بررسی آن را داشته باشد و سپس، با نگاه به داخل قفلکنندهی آخر درمییابد که آیا مقادیر پنهان باعث صفر شدن نتیجهی عبارت میشود یا خیر.

برای امنیت بیشتر طرح، کاربر نباید محتویات قفلکنندههای دیگر یا اعدادی را درک کند که در طول مسیر تولید شدهاند. ساهای میگوید:

امیدوار بودیم که این سیستم عملکرد درستی داشته باشد؛ اما در تمامی نقشههای چندخطی کاندیدایی که کاربران ایجاد کرده بودند، روند بازکردن قفلکنندهی آخر اطلاعاتی را دربارهی محاسبات آشکار میکرد که نباید فاش میشدند.

باتوجهبه اینکه تمامی ماشینهای نقشهی چندخطی پیشنهادشده ضعفهای امنیتی داشتند، لین به این فکر کرد که شاید با استفاده از ماشینهای بینیاز به محاسبهی انواع مختلف از عبارات چندجملهای، راهی برای ساخت iO وجود داشته باشد و درنتیجه، ایجاد نوع ایمن آن آسانتر شود. چهار سال پیش، او از نحوهی ایجاد iO با بهرهگیری از نقشههای چندخطی آگاهی یافت که درجهی آنها ۳۰ یا کمتر است. درواقع در این نوع نقشههای چندخطی، هر جمله محصولِ حداکثر سی متغیر است. در سالهای بعد، او و ساهای و محققان دیگر بهتدریج دریافتند که چگونه میتوان درجهی جملات را حتی پایینتر آورد. درنهایت، آنها توانستند نحوهی ساخت iO با استفاده از نقشههای چندخطی درجه سه را نشان دهند.

هویجیا لین از دانشگاه واشنگتن

ایجاد مبهمساز همسانگر با این روش حداقل روی کاغذ پیشرفت بزرگی محسوب میشد؛ اما بهگفتهی جین، مشکل دیگری وجود داشت. جملات درجه سه ازنظر امنیتی با چندجملهایهای درجه بالاتر تفاوتی ندارند و ضعف امنیتی دارند. تنها نقشههای چندخطی که محققان میتوانند نوع ایمنشان را بسازند، آنهایی هستند که چندجملهایهای درجه دو یا کمتر را محاسبه میکنند. لین به جین و ساهای ملحق شد تا دریابد چگونه میتوان از نقشههای چندخطی درجه دو iO ساخت؛ اما تلاشهای آنها برای مدتی بسیار طولانی بینتیجه ماند. ساهای یادآوری میکند:

آن دوره بسیار تاریک و افسردهکننده بود؛ چراکه قبرستانی پر از ایدههای ناموفقمان ایجاد شده بود.

تیم آنها سرانجام همراه با پرابهنجان آنانت، محقق دانشگاه کالیفرنیا و سانتا باربارا و کریستین مت از پروژهی بلاکچین Concordium برای سازش با موانع پیش رو ایدهای مطرح کردند. باتوجه به اینکه ساخت iO مستلزم نقشههای چندخطی درجه سه است و دانشمندان فقط برای نقشههای درجه دو ساختارهای ایمنی را متصور بودند، این ایده پیش آمد که چرا از نقشههای درجه ۲٫۵ استفاده نشود؟

iO بهنوعی گل سرسبد پروتکلهای رمزنگاری است و با دستیابی به این ابزار، اساسا میتوان هر چیزی بهدست آورد

محققان سیستمی را تصور کردند که در آن، برخی قفلکنندهها پنجرهای شفاف دارند و کاربران میتوانند مقادیر موجود در آنها را ببینند. چنین ایدهای وظیفهی پنهانسازی بیشازحد اطلاعات را از دوش ماشین برمیدارد. برای حفظ تعادل میان قدرت نقشههای چندخطی درجه بالاتر و امنیت نقشههای درجه دو، ماشین اجازه دارد جملات با درجه بالاتر از دو را محاسبه کند؛ اما محدودیتی وجود دارد: چندجملهایها در متغیرهای مخفیشده باید درجه دو باشند. براساس گفتههای لین، آنها سعی کردهاند که سطح مخفیکاری بهاندازهی نقشههای چندخطی متداول نباشد. محققان نشان دادند امکان ساخت این سیستمهای قفلکنندهی ترکیبی با امنیت بالا وجود دارد.

با تمام آنچه گفته شد، تیم این دانشمندان برای ایجاد iO از این نقشههای چندخطی به عنصری نهایی نیاز داشت؛ یعنی مولدی شبهتصادفی که رشتهای از بیتهای تصادفی را به رشتهای طولانیتر تبدیل میکند. رشتهی حاصلشده باید آنچنان تصادفی بهنظر برسد که کامپیوترها را فریب دهد. نحوهی ایجاد این مولد همان چیزی است که جین و لین و ساهای در مقالهی جدیدشان به آن اشاره کردهاند. ساهای میگوید:

آخرین ماه [از انجام تحقیقات] یا آن زمانیکه در سیل ناگهانی تماسهای تلفنی همهچیز مرتب شد، دورهی بسیار شگفتانگیزی بود.

نتیجهی تحقیقات این تیم پروتکل iO است که درنهایت از وجود ضعف در نقشههای چندخطی جلوگیری میکند. بهگفتهی پاس، نتیجهی کار آنها بسیار زیبا بهنظر میرسد. امنیت این طرح بر چهار فرضِ ریاضی استوار است که پیشتر، بهطورگستردهای در سایر حوزههای رمزنگاری استفاده شدهاند و حتی یکی از این فرضیات با عنوان «توازن یادگیری با نویز» حداقل مطالعه شده و با موضوعی مرتبط است که از دههی ۱۹۵۰ در دست بررسی قرار دارد.

مقالههای مرتبط:

تنها عاملی که میتواند طرح جدید را با شکست مواجه کند، کامپیوتر کوانتومی است. اگر نوع قدرتمند از دستگاه یادشده ساخته شود، خطر بالقوهای برای پروتکل iO خواهد بود. یکی از چهار فرضیهی مذکور دربرابر حملات کوانتومی آسیبپذیر است؛ بااینحال در چند ماه گذشته، پاس و محققان دیگر با ارائهی رویکردی جداگانه از طرح اصلی در سه مقالهی جداگانه، مسیر بالقوه متفاوتی برای iO معرفی کردند که حتی دربرابر حملات کوانتومی نیز ایمن است.

براساس گفتههای چندین پژوهشگر، این نسخههای جدید از مبهمساز همسانگر درمقایسهبا پروتکل جین و لین و ساهای، روی فرضیات کمتراثباتشدهای استوار هستند. البته باراک توضیح میدهد احتمال دارد دو رویکرد در سالهای آتی ترکیب شوند تا نوعی مبهمساز همسانگر را ایجاد کنند که روی فرضیات استاندارد امنیتی استوار و دربرابر حملات کوانتومی مقاوم است.

براساس پیشبینیهای ایشایی، تحقیقات جین و لین و ساهای محققان جدید در این حوزه را اغوا خواهد کرد که طرح را بهصورت کاربردیتری دنبال کنند و رویکردهای جدیدی را توسعه دهند. او خاطرنشان میکند:

هنگامیکه دریافتید چیزی ازنظر اصولی امکانپذیر است، کارکردن در آن حوزه از جنبهی روانشناسی آسانتر خواهد بود.

پیش از آنکه این پروتکل در کاربریهای دنیای واقعی استفاده شود، دانشمندان کارهای زیادی باید روی آن انجام دهند و تغییرات خاصی اعمال کنند. البته براساس گفتههای دانشمندان، انجام چنین اقداماتی طبیعی و قابلانتظار است. پاس توضیح میدهد:

در حوزهی رمزنگاری، بسیاری از مفاهیم وجود دارد که هنگام معرفی آنها اولینبار مردم میگفتند که این تنها تئوری خالص است و هیچگاه عملی نخواهد شد. بااینحال، اکنون پس از گذشت دَه یا بیست سال گوگل در حال پیادهسازی مفاهیم مذکور است.

باراک میگوید راه دستیابی به پروتکل کاربردی از موفقیت نظری ممکن است طولانی باشد. او ادامه میدهد:

میتوانید تصور کنید که احتمالا پنجاه سال بعد در کتابهای درسی رمزنگاری بهطورکلی گفته میشود این ساختار بسیار سادهی iO است و اکنون با استفاده از آن تمامی موارد پنهان باقیمانده را استخراج خواهیم کرد.

این مطالب صرفا از سایت zoomit کپی برداری شده است و جنبه اموزشی دارد

بررسی تخصصی موبایلخرید اینترنتی موبایلفروشگاه موبایل دیجیتال مارکمعرفی برترین گوشی های موبایلموبایل اپل

admin

برای نوشتن دیدگاه باید وارد بشوید.